SOC Level 1 > Cyber Defence Frameworks > Cyber Kill Chain

Introduction

Read the above.

No answer needed

Reconnaissance

What is the name of the Intel Gathering Tool that is a web-based interface to the common tools and resources for open-source intelligence?

¿Cuál es el nombre de la herramienta de recopilación de inteligencia que ofrece una interfaz web para acceder a las herramientas y recursos comunes de inteligencia de fuentes abiertas?

OSINT Framework

What is the definition for the email gathering process during the stage of reconnaissance?

¿Cuál es la definición del proceso de recopilación de correo electrónico durante la etapa de reconocimiento?

Email harvesting

Weaponization

This term is referred to as a group of commands that perform a specific task. You can think of them as subroutines or functions that contain the code that most users use to automate routine tasks. But malicious actors tend to use them for malicious purposes and include them in Microsoft Office documents. Can you provide the term for it?

Este término se refiere a un conjunto de comandos que ejecutan una tarea específica. Puedes pensar en ellos como subrutinas o funciones que contienen el código que la mayoría de los usuarios utiliza para automatizar tareas rutinarias. Sin embargo, los actores maliciosos tienden a usarlos con fines maliciosos e incluirlos en documentos de Microsoft Office. ¿Puedes decir cuál es ese término?

Macro

Delivery

What is the name of the attack when it is performed against a specific group of people, and the attacker seeks to infect the website that the mentioned group of people is constantly visiting.

¿Cuál es el nombre del ataque que se lleva a cabo contra un grupo específico de personas, en el que el atacante busca infectar el sitio web que dicho grupo visita constantemente?

Watering hole attack

Exploitation

Can you provide the name for a cyberattack targeting a software vulnerability that is unknown to the antivirus or software vendors?

¿Puede proporcionar el nombre de un ciberataque dirigido a una vulnerabilidad de software que es desconocida para los proveedores de antivirus o software?

Zero-day

Installation

Can you provide the technique used to modify file time attributes to hide new or changes to existing files?

¿Puedes proporcionar la técnica utilizada para modificar los atributos de tiempo de los archivos para ocultar archivos nuevos o cambios en archivos existentes?

Timestomping

Can you name the malicious script planted by an attacker on the webserver to maintain access to the compromised system and enables the webserver to be accessed remotely?

Puedes nombrar el script malicioso colocado por un atacante en el servidor web para mantener el acceso al sistema comprometido y que permite acceder remotamente al servidor web?

Web Shell

Command & Control

What is the C2 communication where the victim makes regular DNS requests to a DNS server and domain which belong to an attacker.

¿Cuál es la comunicación C2 en la que la víctima realiza solicitudes DNS regulares a un servidor DNS y dominio que pertenecen a un atacante?

DNS Tunneling

Actions on Objetives (Exfiltration)

Can you provide a technology included in Microsoft Windows that can create backup copies or snapshots of files or volumes on the computer, even when they are in use?

¿Puedes mencionar una tecnología incluida en Microsoft Windows que puede crear copias de seguridad o instantáneas de archivos o volúmenes en la computadora, incluso cuando están en uso?

Shadow Copy

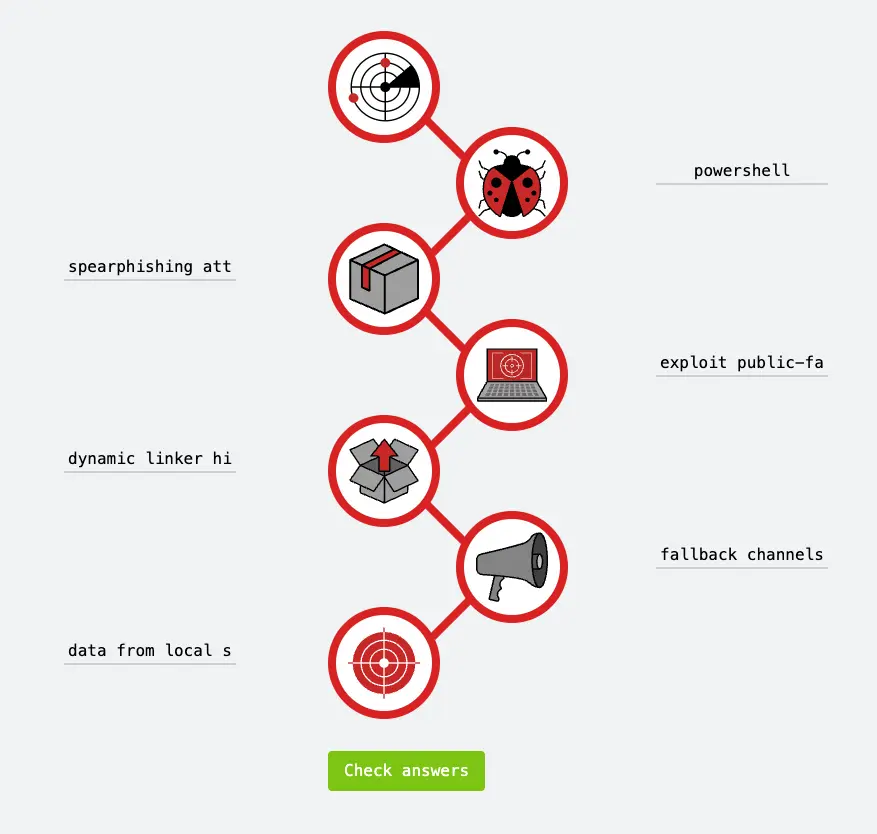

Practice Analysis

What is the flag after you complete the static site?

¿Cuál es la bandera después de completar el sitio estático?

Asociamos cada elemento con su respectiva etapa, quedando de la siguiente manera:

-

Weaponization: powershell

-

Delivery: spearphishing attachment

-

Exploitation: exploit public-facing application

-

Installation: dynamic linker hijacking

-

Command & Control: fallback channels

-

Actions on Objectives: data from local system

Una vez realizada la asociación de cada elemento con cada una las etapas del Kill Chain, obtenemos la siguiente bandera

THM{7HR347_1N73L_12_4w35om3}

Conclusion

Read the above.

No answer needed